|

|

|

VPN

Introducción.

El mundo ha cambiado bastante en las últimas dos décadas. En lugar

de un trato simple con empresas locales o regionales, muchos negocios ahora

tienen que pensar en mercados y logísticas globales. Varios compañías

tienen la facilidad para expandirse a lo largo de un país o alrededor

de el mundo, y existe una cosa que estas empresas necesitan: Una manera de mantener

comunicación rápida, segura y fiable donde quiera que sus oficinas

se encuentren.

Hasta fechas muy reciente, esto significó el uso de líneas rentadas para mantener una red de área amplia (WAN). Las líneas rentadas, que van desde enlaces ISDN hasta enlaces de fibra OC3, le brindan a una compañía una manera de expandir sus redes privadas más allá de su área geográfica inmediata. Una WAN tuvo ventajas obvias sobre una red pública como la Internet en términos de confiabilidad, velocidad y seguridad. Pero el mantener una WAN, particularmente cuando se esta usando líneas rentadas, puede convertirse en algo muy costoso, además que comúnmente los costos se elevan sí las distancias entre las oficinas crecen.

Cuando la popularidad de Internet creció, las compañías comenzaron a extender sus redes, Primero vinieron las intranets, que consisten en sitios web protegidos con contraseñas diseñados para el uso exclusivo de empleados de la compañía. Ahora, muchas compañías están creando sus propias VPN (Virtual Private Network) para sus necesidades de oficinas distantes y empleados remotos.

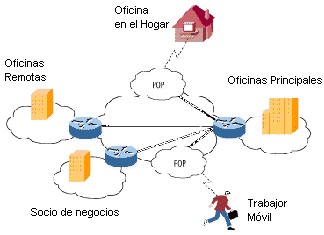

IMAGEN: Una típica VPN que podría tener una LAN principal en el coporativo de una compañía, otras LAN en oficinas remotas y usuarios individuales conectándose de lugares foráneos diversos.

Básicamente, una VPN es una red privada que usa la red pública (usualmente Internet) para conectar a sus sitios o usuarios remotos. En vez de usar enlaces dedicados, como las líneas rentadas, una VPN usa conexiones virtuales ruteadas a través de internet desde la red privada de la compañía hasta el sitio o empleado remoto.

Que

hace una VPN?

Hay dos tipos de VPN

comunes:

De Acceso Remoto. También llamada “Virtual Private Dial-up Network – Red Telefónica Privada Virtual” (VPDN), esta es una conexión usuario-a-LAN usada por un compañía que tiene empleados que necesitan conectarse a la red privada desde varias localidades remotas. Típicamente, una corporación que desee implantar una VPN de accesos remotos grande. Contratará los servicios de un “Enterprise Service Provider – Proveedor de Servicios Empresariales” (ESP). La ESP configurará un “Network Access Server – Servidor de Accesos Remotos” (NAS)” y proporcionará a los usuarios remotos un software cliente para sus computadoras. Los usuarios remotos pueden entonces marcar un número telefónico gratuito para llegar al NAS y usar sus clientes VPN para accesar a la red corporativa. Un buen ejemplo de una compañía que necesita accesos remotos VPN podría ser una gran firma con cientos de vendedores foráneos. Los accesos remotos VPN permiten conexiones seguras y encriptadas entre la red privada de una compañía y un usuario remoto a través de un proveedor de servicios tercero.

Sitio a Sitio. Por medio de el uso de equipo dedicado y encripción a gran escala, una compañía puede conectar múltiples sitios de manera fija, sobre una red pública como Internet. Redes VPN sitio a sitio pueden ser:

Basadas

en Intranet. Si una compañía tiene una más locaciones remotas

que desean unir en un sola red privada, pueden crear una Intranet VPN para conectar

LAN a LAN.

Basadas en Extranet. Cuando

un compañía tiene un estrecha relación con otra compañía

(por ejemplo: un socio, un proveedor o un cliente) puede construir una extranet

VPN para LAN a LAN, y permitir a todos los empleados de las compañías

trabajar en un ambiente compartido.

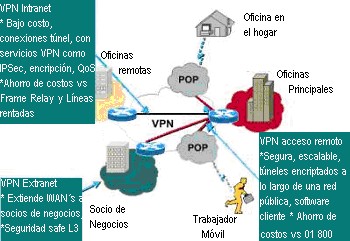

IMAGEN: Ejemplo de los tres tipos de VPN

Una VPN

bien diseñada puede beneficiar enormemente a una compañía,

por ejemplo, esta puede:

· Extender la conectividad geográfica.

· Mejorar la seguridad

· Reducir los costos operativos en comparación con una red WAN

tradicional

· Reduce el tiempo de tránsito y costos de transportación

de los usuarios remotos.

· Aumentan la productividad.

· Simplifican la topología de red

· Proveen oportunidades de trabajo en redes globales

· Proporcionan compatibilidad con redes de banda ancha

· Proveen un retorno de la inversión mas rápida que la

brinda una red WAN tradicional

Que características

son necesarias en una VPN bien diseñada?? Esta debe incorporar:

· Seguridad

· Confiabilidad

· Escalabilidad

· Administración de red

· Administración de Políticas

| Una Analogía: cada red LAN es un isla. |  |

Imaginemos que vivimos en una isla dentro de un enorme océano. Existen miles de otras islas alrededor nuestro, algunas muy cercanas otras más lejanas. La manera normal de viajar es tomar un barco desde nuestra isla a cualquier otra isla que queramos visitar. Por supuesto que el viajar en un barco significa casi no tener privacia. Cualquier cosa que hagamos puede ser vista por alguien más.

Digamos que cada isla representa una LAN privada y que el océano es la Internet. Viajar por barco es como conectarse a un servidor Web u otro dispositivo a través de la Internet. No tenemos control sobre los cables y ruteadores que sostienen la Internet, de la misma manera que no tenemos control sobre las otras personas en el barco. Esto nos vuelve susceptibles a cuestiones de seguridad si intentamos conectar dos redes privadas utilizando un recurso público.

Continuando con nuestra analogía, nuestra isla decide construir un puente hacia otra isla y así tener una manera más fácil, segura y directa para que la gente viaje entra estas dos. Es caro de construir y mantener el puente, aun cuando la isla con la que se intenta conectar este muy cerca. Pero la necesidad de una ruta confiable y segura es tan grande que se construirá de cualquier manera. Posteriormente nos gustaría conectar nuestra isla a una segunda isla que esta mucho más lejana pero se decide que los costos son simplemente demasiados.

Esto es muy parecido a tener una línea rentada. Los puente (las líneas rentadas) están separadas de el océano (Internet), pero continúan siendo aptas para conectar las islas (redes LAN). Mucha compañías han escogido esta ruta debido a la necesidad de seguridad y confiabilidad en la conexión de sus oficinas remotas. Sin embargo, si las oficinas están muy alejadas, el costo puede ser prohibitivamente alto, como el construir un puente que se extienda una gran distancia.

Entonces como soluciona esto VPN? Usando la analogía anterior, se podría proporcionar a cada habitante de nuestra isla un pequeño submarino. Asumamos que estos submarinos tienen algunas propiedades increíbles:

·

Son veloces

· Son fáciles de llevar a cualquier lugar

· Son capaces de esconderse completamente de otros botes o submarinos.

· Son confiables.

· Cuesta poco añadir submarinos adicionales a nuestra flotilla

una vez que se compro el primero.

IMAGEN: En nuestra analogía, cada persona que tenga un submarino es como un usuario remoto accesando a la red privada de la compañía.

Aunque estén viajando en el océano junto con otro tráfico, los habitantes de nuestras dos islas podrían ir y venir en el momento que quieran con privacidad y seguridad. Esto es esencialmente la manera en que una VPN funciona. Cada miembro remoto de nuestra red puede comunicarse de manera segura y confiable usando la Internet como medio para conectarse a la LAN privada. Una VPN puede crecer para dar cabida a más usuarios y diferentes locaciones mucho más fácil que una línea rentada. De hecho, la escabilidad es una de las mayores ventajas que VPN tiene sobre las típicas líneas rentadas. Diferente a las líneas rentadas, donde el costo incrementa en proporción a la distancia envuelta, las locaciones geográficas de cada oficina importan poco en la creación de una VPN.

Seguridad VPN.

Una VPN bien diseñada utiliza varios métodos para mantener la

conexión y los datos seguros:

Firewalls. Un Firewall provee una fuerte barrera entre una red privada y la Internet. Los firewalls se pueden configurar para restringir el número de puertos abiertos, que tipo de paquetes pueden pasar por el y que protocolos son permitidos. Algunos productos VPN, como los ruteadores 1700 de Cisco, pueden ser actualizados para añadirles capacidades de un firewall corriendo el sistema operativo Cisco apropiado en ellos. Es recomendable contar ya con un buen firewall en el sitio antes de implementar una VPN.

Encripción. Es el proceso de tomar todos los datos que una computadora esta enviando hacia otra y codificarla de tal forma que solo la otra computadora será capaza de descodificarla. La mayoría de los sistemas encriptadores pertenecen a una de las siguientes dos categorías:

Symmetric-key

encryption

Public-key encryption

En el primer caso symmetric-key encryption, cada computadora tiene una clave secreta (código) que se puede usar para encriptar un paquete de información antes de enviarlo por la red hacia otra computadora. Symmetric-key requieres que sepamos que computadoras estarán comunicándose entre ellas para así poder instalar la clave o código en cada una. La encripción Symmetric-key es en esencia un código secreto que cada una de las dos computadoras deben conocer antes de decodificar la información. Los códigos contienen la clave para decodificar el mensaje. Pensemos en esto así: Se puede crear un mensaje codificado para enviarlo a un amigo en el cual cada letra es sustituida por la letra que esta dos posiciones después a esta en el alfabeto. De esta manera “A” se convierte en “C”, y “B” se convierte en “D”. Ya hemos dicho a un amigo de confianza que el código esta “Shift by 2” (cambio de puesto por 2). El amigo recibe el mensaje y lo decodifica. Alguien más que vea el mensaje verá solo sin sentidos.

La computadora remitente encripta el documento con una llave o clave simétrica (symmetric-key), después encripta la llave simétrica con la llave pública (public-key) de la computadora receptora. La computadora receptora usa su llave privada (private-key) para decodificar la llave simétrica. Por último usa la llave simétrica para decodificar el documento.

En el otro caso public-key encryption, se usa una combinación de una llave privada (private-key) y una llave pública (pulbic-key). La llave privada es conocida solo por nuestra computadora, mientras que la llave pública es proporcionada por nuestra computadora a cualquier computadora que quiera comunicarse de manera segura con esta. Para decodificar un mensaje encriptado, una computadora debe usar la llave publica, proporcionada por la computadora que envía el mensaje, y su llave privada. Una utilería muy popular de public-key encryption es conocida como Pretty Good Privacy PGP (muy buena privacidad), la cual permite encriptar casi cualquier cosa.

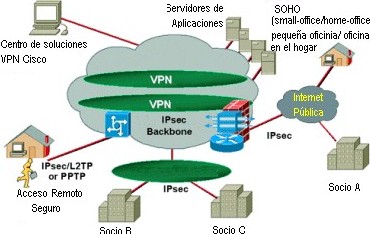

IMAGEN: Un acceso remoto VPN utilizando IPSec

IPSec. (Internet Protocol Security – Protocolo de Seguridad en Intertnet). Permite incrementar las características de seguridad tales como mejores algoritmos de encripción y autenticación mas extensa. IPSec tiene dos modos de encripción: túnel y transporte. Túnel encripta el encabezado y el contenido de cada paquete mientras que transporte sólo encripta el contenido. Sólo sistemas que cumplen con IPSec pueden aprovechar este protocolo. También, todos los dispositivos deben usar una llave común y los firewalls de cada red debe tener configuradas políticas de seguridad muy similares. IPSec puede encriptar datos entre varios dispositivos, tales como:

Ruteador

a ruteador

Firewall a ruteador

PC a ruteador.

PC a servidor.

AAA Server (Authenticacion, Authorization and Accounting Server – Servidor de Autenticación, Autorización y Registro). Servidores que son usados para un acceso más seguro dentro de un ambiente VPN de acceso remoto. Cuando una petición para establecer una sesión llega de un cliente vía modem, la petición es enviada a el servidor AAA. AAA entonces checa lo siguiente:

Quien eres?

(autenticación)

Que tienes permitido hacer? (autorización)

Que haces en realidad (conteo)

La información de conteo es especialmente útil para seguir las actividades de los clientes, para auditorias de seguridad, facturación o emisión de reportes.

Tecnologías

VPN.

Dependiendo de el

tipo de VPN (acceso remoto o sitio a sitio), necesitaremos poner en su lugar

ciertos componentes para construir nuestra VPN. Estos componentes incluyen:

· Software cliente

en cada computadora de usuario remoto.

· Hardware dedicado

como un concentrador VPN o un firewall

PIX.

· Servidor dedicado

VPN para servicios vía modem.

· NAS (network access server – servidor

de acceso a la red) usado para proporcionar el servicio de acceso a usuarios

remotos VPN.

Red

VPN y Centro Administrador de políticas.

Debido a que no hay un estándar

ampliamente aceptado para implementar una VPN, muchas compañías

han desarrollado soluciones por ellas mismas, Por ejemplo, Cisco ofrece varias

soluciones VPN como:

Concentrador VPN. Que incorpora las más avanzadas técnicas de encripción y auntenticación disponibles, los concentradores de cisco para VPN son fabricados específicamente para la creación de una VPN de acceso remoto. Proporcionan una grand disponibilidad, alto rendimiento y escabilidad e incluye componentes, llamados módulos Scalable Encryption Processing (SEP), que permiten a los usuarios fácilmente incrementar su capacidad y rendimiento. Los concentradores son ofrecidos en modelos aptos para todos, desde pequeños negocios con más de 100 usuarios de acceso remoto hasta grandes organizaciones con más de 10,000 usuarios remotos simultáneos.

IMAGEN: Concentrador VPN Cisco 3000.

Ruteador VPN-optimizado. Estos ruteadores brindan escabilidad, ruteo, seguridad y QoS (Quality of Service – Calidad de Servicio). Basado en el Cisco IOS (Internet Operating System – Sistema Operativo de Internet) hay un ruteador apto cada situación, desde SOHO (small-office/home-office – pequeña oficina/oficina en el hogar) con acceso a través de una agregación al sitio central VPN, hasta necesidades a gran escala de empresas.

IMAGEN: Ruteador Modular de acceso Cisco 1750.

Cisco PIX firewall. El PIX (Private Internet Exchange – Intercambio Privado por Internet) firewall combina traducción dinámica de direcciones de red, servidor proxy, filtración de paquetes, firewall y capacidades VPN en una sola pieza de hardware.

IMAGEN: El Cisco PIX Firewall.

En lugar de usar el sistema operativo de internet (IOS), este dispositivo tiene un sistema operativo “highly streamlined” (altamente versátil), que negocia la habilidad de manejar una variedad de protocolos brindando una extremada robustez y desempeño centrándose en IP.

Tunneling.

La mayoría de las VPN se basan en la tecnología de tunneling para

crear una red privada con conexiones sobre internet. Esencialmente, tunneling

es el proceso de colocar un paquete

completo dentro de otro paquete

y enviarlo a través de una red. El protocolo

de el paquete externo es entendido

por la red y ambos puntos, llamados “túnel interfaces” (interfases

túnel), donde los paquetes

entran y salen a la red.

Tunneling

requiere tres diferentes protocolos:

Protocolo carrier, El protocolo

usado por la red sobre cual la información esta viajando.

Protocolo de encapsulación. El protocolo

(GRE, IPSec. L2F, PPTP, L2TP) que envuelve por completo los datos originales.

Protocolo pasajero. Los datos originales (IPX,

Netbeui, IP) que están siendo

transportados.

Tunneling tiene asombrosas aplicaciones para VPN. Por ejemplo, podemos colocar un paquete que usa un protocolo no soportado en Internet (como el Netbeui) dentro de un paquete IP y enviarlo de manera segura por Internet. O podríamos poner un paquete que usa una dirección privada (no ruteable) IP dentro de un paquete que use una dirección IP global única y así extender una red privada sobre internet.

En una VPN sitio a sitio, GRE (Generic Routing Encapsulation – Encapsulación Genérica para Ruteo) es normalmente el protocolo de encapsulación que proporciona el marco de cómo empaquetar el protocolo pasajero para su transporte sobre el protocolo carrier (portador), el cual esta típicamente basado en IP. Este incluye información sobre que tipo de paquete se esta encapsulando e información acerca de la conexión entre el cliente y el servidor. En lugar de GRE, IPSec en modo “túnel” es algunas veces usado como el protocolo de encapsulación. IPSec trabaja bien en ambas VPN, acceso remoto y sitio a sitio. IPSec debe ser soportado en ambas interfaces túnel a usar. En una VPN de acceso remoto, el “tunneling” normalmente ocurre usando PPP. Integrante de la familia TCP/IP, PPP es el carrier o portador para otros protocolos IP donde se necesite comunicación sobre una red entre una computadora host y un sistema remoto. El tunneling en una VPN de acceso remoto confía en PPP.

Cada uno

de los protocolos listados

abajo fueren construidos usando la estructura básica de PPP

y son usados por las VPN de acceso remoto.

L2F (Layer 2 Forwarding – Capa para el reenvío).

Desarrollado por Cisco, L2F usará cualquier esquema de autenticación

soportado por PPP.

PPTP (Point-to-Point Tunneling Protocol – Protocolo

de Tunneling Punto a Punto). Fue creado por el PPTP forum, un consorcio

el cual incluye a US Robotics, Microsoft, 3COM, Ascend and ECI Telematics. PPTP

soporta encripción

de 40-bit y 128-bit

y usará cualquier esquema de autenticación soportado por PPP.

L2TP (Layer 2 Tunneling Protocol – Protocolo de

Capa Tunneling). Es es el producto de una asociación entre los

miembros de el PPTP forum, Cisco y el IETF.

Combinando características de ambos PPTP y L2F, L2TP también soporta

completamente IPSec.

L2TP puede ser usado como un protocolo de tunneling para las VPN sitio a sitio así como también en VPN acceso remoto. De hecho, L2TP puede crear un túnel entre:

cliente

y ruteador

NAS (servidor de accesos remotos)

y ruteador

ruteador a ruteador.

El camión es el protocolo carrier o portador, la caja es el protocolo de encapsulación y la computadora es el protocolo del pasajero.

Hay que imaginar el “tunneling” como cuando un servicio de mensajería entrega una computadora. El vendedor empaca la computadora (protocolo de pasajero) dentro de una caja (protocolo de encapsulamiento) la cual es entonces puesta en el camión de reparto (protocolo carrier o portador) en el almacén del vendedor (interfase túnel de entrada). El camión (protocolo carrier) viaja por carreteras (Internet) hacia el hogar (interfase túnel de salida) de la persona que solicito la computadora y entrega la computadora. La persona en cuestión abre la caja (protocolo de encapsulación) y desempaca la computadora (protocolo de pasajero). Tunneling es así de simple. Como se puede observar, VPN es una gran forma para que una compañía mantenga a sus empleados y socios conectados no importando donde esten.