|

|

|

ADMINISTRACIÓN DE CENTROS DE COMPUTO.

INTRODUCCION

La tecnología de la computación electrónica ha modificado de manera importante la forma de trabajar de toda la humanidad. La dependencia que tenemos en la actualidad de las computadoras es evidente. Sin embargo, los sucesos han ocurrido con tal rapidez que se requiere de un análisis formal para comprobar la magnitud de esa dependencia. Una manera drástica, pero muy objetiva de ilustrarla, sería imaginar lo que podría suceder si de un momento a otro se desconectaran todas las computadoras en el mundo. Los efectos serían más graves que los causados por una guerra. De inmediato, quedaríamos sin transportes ni comunicaciones, los bancos cerrarían y no habría dinero disponible, las transacciones comerciales quedarían prácticamente anuladas, la mayoría de las empresas dejarían de prestar sus servicios y muchas otras detendrían su producción, grandes redes de suministros de energía eléctricas quedarían desactivadas, los suministros de agua dejarían de operar, millones de personas quedarían inactivas, etcétera.

De ahí la importancia de las computadoras. Y si bien no llegara a suceder dicha catástrofe, es innegable la frecuencia con que somos víctimas de los errores que se cometen en los centros de cómputo. ¿Quién no ha perdido horas esperando a que se restablezcan los servicios de algún banco a fin de cobrar un cheque?¿Cuántas veces no hemos acudido a aclarar un recibo de cobro emitido erróneamente? Miles de trámites han quedado pendientes por falta de información oportuna.

Por tanto, no es admisible que si la función de un centro de cómputo es simplificar las labores administrativas, éstas en muchos casos terminen por ser más complicadas.

¿Qué

es un centro de cómputo?

Un centro de cómputo representa una entidad dentro de la organización,

la cual tiene como objetivo satisfacer las necesidades de información

de la empresa, de manera veraz y oportuna. Su función primordial es apoyar

la labor administrativa para hacerla más segura, fluida, y así

simplificarla. El centro de cómputo es responsable de centralizar, custodiar

y procesar la mayoría de los datos con los que opera la compañía.

Prácticamente todas las actividades de los demás departamentos

se basan en la información que les proporciona dicho centro. La toma

de decisiones depende en gran medida de la capacidad de respuesta del proceso

de datos. Por lo anterior, casi no se escatima la inversión para proveerlo

del equipo técnico ( material y humano ) necesario. De hecho, en la mayoría

de las organizaciones el centro de cómputo absorbe la mayor parte del

presupuesto. La importancia que tiene el centro de cómputo dentro de

la organización, lo coloca en una posición que influye incluso

en una gran parte de las decisiones administrativas y de proyección de

las empresas.

Un centro de cómputo significa la culminación de la sistematización de la empresa. El análisis y diseño de sistemas de información implica un alto grado de eficiencia administrativa dentro de la organización, de lo contrario difícilmente se podrían llevar a la práctica los diseños. Se puede afirmar que el centro de cómputo reclama que los mecanismos administrativos de la organización estén claramente establecidos. Aún más, si no lo estuvieran, dicho centro está preparado para colaborar a fin de establecerlos. En otras palabras, el centro de cómputo predica la buena administración.

PLANEACION DE LOS SERVICIOS DE COMPUTO..

Estructura

Organizacional y Control Administrativo.

Ciclo de control :

Planear las actividades a realizar: Debemos tomar en cuenta la estructura organizacional, el personal y el sitio donde va a estar el centro de cómputo.

Realizar las actividades planeadas : Debemos definir estándares y procedimientos para completar las tareas con rapidez y eficiencia. Siguiendo políticas.

Evaluar el procedimiento en base al monitoreo : De acuerdo a los resultados obtenidos, se tendrán que replantear las actividades planeadas. Además debemos establecer controles para evitar lo menos posible de errores. Debemos tener cuidado de examinar los recursos con que se cuenta, como afectan las actividades al costo y el servicio que se presta a los usuarios.

El ciclo de control puede representarse de la siguiente forma:

Ciclo de Vida clásico ( de un sistema ).

Investigación

preliminar: Aclaración, Estudio ( Factibilidad técnica, económica,

operacional ) y Aprobación.

Determinación de requerimientos. ( ¿Porqué?, ¿cómo?,

¿conqué?)

Diseño del sistema.

Desarrollo del software.

Prueba del sistema.

Implementación y evaluación.

Retroalimentación.

La estructura

organizacional de un centro de cómputo puede estar formada por cantidades

variables de puestos y de personal, sin embargo, la estructura general de una

subdirección de automatización (incluyendo los puestos que se

derivan de ella) son los siguientes:

Diagrama

funcional de la Subdirección de Automatización.

Ver Organigrama

Subdirección de Automatización.

Responsable de administrar lo referente a recursos informáticos y procesamiento de información de la empresa y coordinar gerencias.

Gerencia de desarrollo de sistemas: Responsable de automatizar los requerimientos de información a las unidades dentro de la empresa que lo requieran. Es decir, se encarga de automatizar aquellas unidades que manejan debido a sus operaciones grandes volúmenes de datos y requerimientos específicos de servicio, por lo cual necesitan ser satisfechas mediante el desarrollo de sistemas.

Gerencia de consultoría técnica a usuarios: Se encarga de asesorar a los usuarios acerca de qué tipo y nivel de tecnología necesitan de acuerdo a sus necesidades.

Gerencia de servicios de cómputo: Es el responsable de la instalación, puesta en marcha y mantenimiento de hardware y software, permitiendo de esta manera la operatividad de los sistemas y buscando cubrir a tiempo los calendarios de producción de los sistemas liberados.

Gerencia de desarrollo técnico: Responsable de mantener las instalaciones en un ambiente tecnológico actualizado, de tal manera que permitan satisfacer las necesidades de información de la compañía, a corto, mediano y largo plazo.

Reclutamiento, Promoción y Evaluación de Personal.

El personal de una organización constituye el recurso más importante, por lo tanto para contar con el personal adecuado se debe seguir una serie de actividades que nos permitan seleccionar a este personal.

Las etapas generales para la admisión de personal son las siguientes:

Pero, ¿Cuáles son los criterios que entran al escoger entre promoción interna y externa?

Motivación.

* La gente se esfuerza más cuando saben que pueden facilitarles el ascenso.

* Satisfacción en el empleo.

* Hay personas que desean progresar y que se les reconozca, prefieren esperarse en su propia empresa sin tener que pasar a otras.

Costo: ¿Qué es más caro?

* Contratar a un extraño apto, que tiene que cambiar su residencia y que hay que atraer con un sueldo mayor que el actual. Y que además se le tiene que dar la mínima capacitación y ambientación en el trabajo.

* Promover al interno con un poco de capacitación y quizá un aumento de sueldo.

* Distintas actitudes hacia la promoción, no todos quieren ascender, por tanto es necesario investigar quienes lo desean y si llenan los requisitos.

Selección de los candidatos a promoción: Es la parte más difícil ya que casi siempre hay más candidatos que vacantes. La elección se basa en:

- Antigüedad.

- Capacidad.

- Méritos.

Empleados con pocas posibilidades de progresar: El jefe debe ser capaz de preveer qué miembros de su grupo no aptos piensen que van a ascender pronto.

Ayuda al candidato escogido: Todo empleado que asciende a un puesto afronta problemas que no está preparado para asumir.

Promoción Externa: Consiste en llenar las vacantes de la empresa con personas ajenas a la organización. Se divide en dos grupos:

Fuentes

de Abastecimiento: Es el lugar donde se encuentra el personal: sindicatos, escuelas,

oficinas de colocación, familiares o recomendados de los trabajadores

actuales, otras empresas.

Medios de Reclutamiento: Es la forma de atraer a las personas a la empresa:

requisición al sindicato, solicitud oral o escrita a los actuales trabajadores,

carta o teléfono, periódico, radio y televisión, archivos

muertos, folletos.

Selección: ¿Qué requisitos debe cubrir el aspirante?

Presupuestos, Gastos y Análisis Financiero.

Presupuesto: Al hablar de un presupuesto forzosamente tenemos que hablar de costos, y finalmente la información resultante del estudio de estos dos aspectos será un análisis financiero, en el cual se ve reflejado cuanto tenemos que gastar, suprimir, implementar, ganar o perder. ( En un lapso de tiempo definido).

Son estados cuantitativos formados de los recursos reservados para ejecutar las actividades planeadas en un cierto tiempo. Indican los gastos, ingresos o utilidades proyectadas para alguna fecha futura.

Para determinar qué equipo es el más conveniente de adquirir habrá que definir con claridad la capacidad y los requerimientos técnicos de todos los mecanismos como son: velocidad, capacidad de almacenamiento, dispositivos auxiliares ( mouse, impresora, monitor ), etc.

Costos Tangíbles: Son las salidas en efectivo, lo que significa que se conoce y se puede estimar. (Precio de un monitor, "el salario de un empleado").

Costos Intangíbles: Se sabe que existen algunos costos cuyo monto aproximado no puede determinarse con exactitud. (El perder un cliente, "el descenso de la compañía").

Beneficios: Son más difíciles de especificar en forma exacta que los costos. El valor de los beneficios es una ventaja que se gana a través de la utilización del sistema.

Beneficios Tangíbles: Son aquellos que son cuantificables, ( reducción de gastos, menores tasas de error, etc).

Beneficios Intangíbles: Son aquellos que no se pueden cuantificar. ( Mejores condiciones de trabajo, mejor servicio a clientes, respuesta rápida a las solicitudes de los clientes ).

Beneficios Fijos: Son aquellos costos y beneficios de sistemas que son constantes y no cambian, sin importar cuanto se utilice un sistema de información. Ejemplo: Si una compañía compra equipo de cómputo, el costo no va a variar, ya sea que el equipo se utilice mucho o poco.

Beneficios Variables: Son aquellos donde incurre en proporción a la actividad o el tiempo.

Costos variables: Ejemplo: los costos de suministros de computadora varían en proporción con el monto del proceso que se lleva a cabo, ya que la impresión de más páginas incrementa el costo del papel; por lo tanto, variará como resultado de la cantidad de impresión, sin embargo, se elimina si se cesa la preparación de informes.

Costos y Beneficios Directos o Indirectos.

- Directos:

Son atribuibles a un sistema de negocio, un sistema de información. En

otras palabras, el utilizar el sistema produce costos y beneficios directos.

- Indirectos: Son aquellos costos y beneficios que no están específicamente

asociados con el sistema de información.

Clasificación del

costo :

Costo de equipo.

Costos de Operación.

Costos de Personal.

Costos de Suministros y gastos varios.

Costos de Instalación.

Selección, Preparación y Evaluación del lugar para el Departamento.

(Colocación de un Centro de Cómputo)

Los factores

a considerar en la selección del lugar en el cual se colocará

el Centro de Cómputo son :

Ruido.

Espacio Requerido.

Condiciones ambientales.

Acceso al Centro de Cómputo.

El centro de cómputo se ubicará en un edificio que se encontrará en un sitio específico dentro de un área general, en cada uno de los puntos anteriores es importante considerar los siguientes criterios:

Para controlar

los niveles de ruido es necesario considerar la cercanía de algún

tipo de taller o equipo de cómputo ruidoso, cuando esto sucede, estos

equipos se colocan por separado.

Condiciones Ambientales.

Instalaciones

eléctricas : Es uno de los aspectos fundamentales que deben cuidarse

cuando se va a diseñar el centro de cómputo ya que si no se efectúa

un buen cálculo sobre la carga que se va a utilizar, esto nos ocasionaría

serios problemas al utilizar el equipo. Por esto se requiere hacer un análisis

sobre todos los equipos y dispositivos que se vayan a utilizar en el centro

de cómputo como si fuesen a trabajar todos al mismo tiempo, así

podremos obtener la carga máxima que se pudiera llegar a utilizar. Los

equipos de cómputo son unos de los más sensibles a las variaciones

de corriente eléctrica por lo tanto es necesario instalar equipos de

protección.

Sistemas de flujo ( Suministro ) ininterrumpible : Se recibe un suministro normal

para cargar baterías y se proporciona un suministro limpio cuando el

suministro de energía comercial falla. Sirven para proporcionar energía

temporal.

Acondicionadores de línea : Sirven para eliminar las variaciones de voltaje y el ruido eléctrico en grados variantes pero no almacenan energía eléctrica, lo que significa que no pueden contrarrestar interrupciones en el suministro de electricidad.

Flujo de luminosidad : En las oficinas no es igual el número de luminosidad que se requiere, que en una casa, puesto que las actividades que se realizan son diferentes, se recomienda entre 50 y 75 candelas por pie cuadrado.

Adquisición de Hardware y Software.

Adquisición de Hardware.

Es muy común que se hagan compras de equipo por costumbre o porque se recibe alguna recomendación, esto sucede porque no se tiene el conocimiento de las preguntas que debemos hacernos para poder elegir adecuadamente un equipo.

Debemos considerar los siguientes puntos para la Adquisición de Hardware:

Evaluación y medición de la computadora. Es común que se efectúen comparaciones entre los diferentes sistemas de cómputo basándonos en el desarrollo y desempeño real de los datos. Los datos de referencia son generados a través del empleo de programas sintéticos (es un programa que imita la carga de trabajo esperada y determina resultados), lo cual permite comparar contra especificaciones técnicas. Los programas sintéticos se pueden correr prácticamente en cualquier tipo de ambiente y generalmente se toma como referencia:

Compatibilidad: Ocasionalmente por cuestiones económicas se considera factible la compra de equipo llamado compatible. La ventaja de este equipo es un menor costo que el original, pero debe tenerse cuidado con los siguientes puntos:

Factores financieros: Existen las siguientes posibilidades de adquirir equipo de cómputo:

Mantenimiento y soporte técnico: Los puntos de mayor interés son:

Requisición de Software.

Una vez que conozcamos los requerimientos de los sistemas que vamos a desarrollar, debemos hacer una comparación entre todos los paquetes que cumplen con las condiciones que requerimos y así elegir el más apto.

Preguntas que debo hacerme en cuanto a requerimientos de Software:

¿Qué

transacciones y qué tipos de datos vamos a manejar?

¿Qué reportes o salidas debe producir el sistema?

¿Qué archivos y bases

de datos se manejan en el sistema?

¿Cual es el volumen de datos a almacenar?

¿Cual es el volumen de operaciones?

¿Qué hardware

y características de comunicaciones se requiere?

¿Cuanto cuesta?

Las características a considerar en la Adquisición de software son: flexibilidad, capacidades, previsión de auditorias, confiabilidad, contratos de software y apoyos del proveedor.

Las áreas donde la

flexibilidad es deseable son:

* En el almacenamiento de datos.

* En la producción de informes.

* En la entrada de datos.

* En la definición de parámetros.

Capacidad.

* El tamaño máximo de cada registro medido en bytes.

* El tamaño máximo de cada archivo medido en bytes.

* El número de archivos que pueden estar activos simultáneamente.

* Número archivos que pueden trabajar.

Previsión de Auditoria

y Confiabilidad

* Seguir las transacciones para examinar datos intermedios.

* Imprimir de manera selectiva algunos registros para verificar si cumplen los

criterios.

* Producir un registro diario de las operaciones y su efecto en los datos.

Apoyos del proveedor

* Frecuencia del mantenimiento.

* Servicios que se incluyen en el pago.

* Saber si se incrementa el costo del mantenimiento.

* Horarios disponibles de servicio.

* Saber si tienen servicio de emergencia.

Contratos de Software

Hay dos tipos de contratos:

* Alquilar un paquete de Software

y asignación de programación al cliente.

* Dentro del contrato se estipula la propiedad y mantenimiento del software.

PROCEDIMIENTOS EN LOS SERVICIOS DE COMPUTO

Estándares y Procedimientos.

El conocimiento de las políticas, o la resolución de problemas específicos es un proceso de dos fases, la declaración precisa de lo que debería ser realizado y la declaración precisa de cómo debería ser realizado. Los estándares establecen qué debería ser realizado, y los procedimientos establecen cómo debería ser realizados.

1. Políticas: Objetivos establecidos en términos generales:

- Tener personal competente y motivado.

2. Estándares: Expectativas de rendimiento en términos generales:

- Establecer una trayectoria para la carrera de cada persona.

- Establecer un calendario de entrenamiento para cada persona.

- Evaluar el progreso y desempeño de cada persona semestralmente.

3. Procedimientos: Secuencias definidas de acciones para obtener las expectativas de desempeño:

- Procedimientos para establecer y periódicamente reevaluar la trayectoria de carrera del centro de datos.

- Procedimientos para definir requerimientos para cada posición del Centro de Cómputo.

- Procedimientos para valuación del desempeño y entrevistas de progreso.

- Procedimientos para obtener el acuerdo de cada persona sobre la trayectoria de la carrera.

- Procedimientos para establecer un programa de entrenamiento para cada pocisión del centro de datos.

- Procedimientos para relacionar al personal con un programa de entrenamiento.

Los puntos a considerar son:

Beneficios

de Estándares y Procedimientos

Antes de considerar los beneficios resultantes de estándares y procedimientos,

se examinarán dos inconvenientes: Su aparente inflexibilidad y la dificultad

de mantenerlos actualizados. Por ejemplo, si el procedimiento para el procesamiento

de lotes de información establece que toda la información debe

estar disponible para el procesamiento computarizado antes de que cualquier

información sea procesada es innecesariamente restrictivo si cada lote

puede ser procesado separadamente. En este caso los estándares deberían

ser cambiados. Sería incorrecto el concluir que debido a que estos estándares

son innecesariamente restrictivos, los estándares son indeseables; en

lugar de esto, la conclusión debería ser que los estándares

poco realistas son indeseables.

Esto nos trae el segundo inconveniente: Que los estándares y procedimientos son difíciles de mantener actualizados. La solución a esta situación es el actualizar la documentación antes de que nuevos estándares y procedimientos sean autorizados para hacerse efectivos. En lugar de un procesamiento entorpecido, los estándares y procedimientos en realidad inculcan disciplina de la cual variaciones racionales y pensamiento creativo es posible. Proveen una buena base de la cual las mejoras pueden ser evaluadas y, cuando sean justificadas, añadidas. Sin estándares y procedimientos definidos de manera precisa, cualquier nueva idea implementada es probable que tenga resultados impredecibles; aún si los resultados son satisfactorios es probable que sólo unas cuantas personas las conozcan.

Cinco categorías generales de beneficios resultantes de tener adecuados estándares y procedimientos en el Centro de Cómputo:

La clarificación de estándares, de expectativas, permite el desarrollo de procedimientos para satisfacer estas expectativas. Estos procedimientos, no sólo indican las acciones requeridas, pero también indican cuando estas acciones son tomadas y por quienes. Así de esta manera, si el estándar para el mantenimiento de unidades de cintas establece que las cabezas de lectura deben ser limpiadas al menos una vez cada cuatro horas, se deberían establecer procedimientos para atender a esta acción y para monitorear este procedimiento para asegurar adherencia. Sin en este estándar la limpieza de las cabezas de lectura podría ocurrir una sola vez al día. Donde los estándares son ausentes o definidos vagamente, un control de procesamiento se vuelve incierto y poco confiable. Los estándares soportan la consistencia y confiabilidad del procesamiento.

La consistencia del procesamiento es soportada por estándares ya que cualquier desviación de los estándares se vuelven aparentes y reciben una acción correctiva. Con los estándares y procedimientos adecuados se hace posible el controlar las actividades del procesamiento, y el establecer calendarios con la confianza de que estos serán cumplidos.

La calidad del procesamiento depende definitivamente en la habilidad del centro de datos para procesar todas las entradas recibidas para utilizar los archivos correctos y para distribuir las salidas apropiadamente. Cuando estos controles básicos de calidad están ausentes, la entrada es extraviada o sólo parcialmente procesada, son usados los archivos incorrectos o posiblemente hasta destruidos, y las salidas son procesadas inapropiadamente, distribuidas incorrectamente o hasta perdidas. Estos sucesos han sido observado en la mayoría de las instalaciones, con diversos grados de gravedad; en instalaciones con pocos estándares (y no documentados) todos podrían ocurrir, y ocurrir frecuentemente.

Los estándares y procedimientos adecuados permiten también atención a los controles implementados en sistemas de aplicación. Con los procedimientos de verificación y el procesamiento de documentación adecuados, el personal del centro de datos es capaz de asegurar que una tarea procede y finaliza como se espera. Los controles de conteo y cantidades son verificados, y los mensajes de consola son entendidos y respondidos apropiadamente.

La eficiencia y anulación de esfuerzo perdido, los cuales son beneficios resultantes de estándares y procedimientos, ahorren tiempo, disminuyen el personal y recursos de equipos requeridos para una tarea y de esta manera reducir el costo de la misma. El tiempo de recursos ahorrados se vuelven entonces disponibles para otras tareas, y debido a que el uso de recursos se reduce, se retrasa la adquisición de hardware con una capacidad incrementada. Este retraso se hace presente en costos de procesamiento menores. Debido a que el procesamiento de tareas de manera eficiente recae en costos de procesamiento para tareas menores, las tareas pueden ser procesadas de una manera diferente en la cual sólo se podría justificar marginalmente su costo por los beneficios recibidos.

Con los procedimientos para guiar sus actividades y con estándares para juzgar su desempeño, el personal del centro de datos puede proceder seguro de si mismo y es más probable que asuman responsabilidad de los resultados. El personal está expuesto a críticas interminables y errores frecuentes cuando las expectativas no son documentadas, aquellos que no están informados de estos "secretos" son más propensos a realizar errores, a ser criticados y volverse descontentos.

Los estándares y procedimientos documentados tienen efectos opuestos: las expectativas son conocidas y el personal evita los errores y la crítica, actúan seguros y obtienen satisfacción de su trabajo. Las relaciones entre el personal del Centro de Cómputo y los usuarios también son afectadas. Al hacer a todos conscientes de lo que se espera se pueden evitar los conflictos, o al menos minimizarlos. Los procedimientos definidos apropiadamente proveen medios para la comunicación de las expectativas de tareas y problemas, y para la coordinación de actividades. El personal del centro de datos son más propensos a volverse sensitivos a los problemas de los usuarios y proveer procedimientos alternativos para conocer estos problemas.

El personal del Centro de Cómputo también entenderá que las fechas límites de los usuarios son significativas y estarán motivados para cumplir con ellas. Los usuarios por otro lado, estarán conscientes de los requerimientos del centro de datos para procesar sus tareas apropiadamente y también para apreciar las limitaciones de recursos. Con la eficiencia y confiabilidad implementada, los usuarios confiarán más en el servicio del Centro de Cómputo. Esta confianza se pierde frecuentemente. La presencia de estándares y procedimientos, por lo tanto, soporta la moral del personal y estimula la confianza del usuario.

¿Qué pasa cuando la documentación de estándares y procedimientos no existe y el personal se va ? Las nuevas personas contratadas deben aprender de instrucciones verbales, sin importar qué tan incompletas y apuradas sean éstas, o por prueba y error. Los estándares y procedimientos documentados hacen la diferencia. Debido a que estos documentos guían a las acciones y clarifican expectativas, evitando la mayoría si no es que todos los errores, los efectos perjudiciales del cambio de personal son minimizados.

Otros cambios ocurren en un Centro de Cómputo, y estos también son adaptados mucho más fácil que de otra manera cuando los estándares y procedimientos existen. Se provee una base para la modificación en lugar de la tarea de un análisis y definición total. Estos otros cambios podrían ser organizacionales, tal como la adición de un nivel de administración o la adición de un grupo de control o soporte. Cuando esto ocurre, primero se revisan los estándares existentes para su modificación, y después los procedimientos son revisados en caso de requerir algún cambio. Lo mismo se aplica, por ejemplo, cuando hay cambios a la configuración de equipo o Software de sistema operativo.

Los cambios podrían ser necesarios debido a la información reportada, método de recopilación de esta información o la asignación de responsabilidades. Es aparente que la existencia de estándares y procedimientos no es un aspecto trivial, algo que sea pospuesto hasta que "tengamos algún tiempo disponible" lo cual es probable que no ocurra. Los estándares y procedimientos es la base de la cual depende un centro de datos estable, eficiente y confiable. Estos proveen la dirección y control absolutamente necesarios en un Centro de Cómputo.

Tipos de Estándares y Procedimientos.

Los estándares y procedimientos han sido vistos y categorizados desde

varios puntos de vista. De hecho, los estándares y procedimientos han

sido definidos como dos tipos de estándares:

Estándares de métodos : Como guías, los estándares son utilizados para establecer prácticas uniformes y técnicas comunes.

Estándares de desempeño : Como normas, los estándares son utilizados para medir el desempeño de la función del procesamiento de datos. Los estándares y procedimientos dan respuesta a preguntas tales como las siguientes :

¿

Cómo podrá ser juzgada la obtención de los objetivos del

Centro de Cómputo ?

¿ Cómo será estructurado el Centro de Cómputo para

cumplir estos objetivos ?

¿ Cómo será juzgada la exactitud de las trayectorias de

carreras del personal ?

¿ Cómo serán establecidos las trayectorias de carrera adecuadas

?

¿ Cómo será juzgado el presupuesto efectivo ?

¿ Cómo se realizara el presupuesto ?

Estas son sólo unas cuantas de las preguntas que deben ser consideradas

cuando se preparan los estándares y procedimientos del centro de datos.

Naturalmente, en primer lugar sólo los más importantes y urgentes

estándares y procedimientos deberían ser establecidos, evitando

así el retraso que resultaría si se requiriera la documentación

completa antes de que sea liberada cualquier documentación . Los elementos

menos críticos pueden ser incluidos sobre un período de tiempo,

posiblemente en diversos pasos.

Categorías

de Estándares.

Los estándares pueden ser clasificados de diferentes maneras. Debido

a que la clasificación detallada varía por cada instalación,

los estándares serán clasificados en cuatro categorías

generales: Estándares para administración, operaciones, contingencias

y servicios de soporte.

Los estándares de administración incluyen requerimientos de reporte de actividades y desempeño, control de presupuesto y valuación de personal y asesoría de trayectoria de carrera. Algunas instalaciones tienen estándares claramente definidos, al igual que los procedimientos, en tales tópicos. Otras tienen estándares muy vagos, usualmente debido a las presiones de operaciones de día con día, y estas distracciones son frecuentemente el resultado de estándares y procedimientos de estaciones de trabajo y flujo de trabajo mediocres.

Los estándares de operaciones se aplican a estaciones de trabajo y flujo de trabajo, las cuales son metas obvias para la estandarización. El desempeño esperado del procesamiento en línea y por lotes, ya sea producción o prueba, debe darse a conocer al personal del centro de datos. El qué tan bien sean cumplidos estos estándares determina qué tan eficiente y confiablemente funciona el Centro de Cómputo y cómo son atendidos los usuarios.

Los estándares de contingencia pueden ser considerados parte de los estándares de operaciones, pero debido a que no son parte de las actividades diarias y ocurren solamente bajo condiciones de emergencia, su documentación es mantenida separadamente, posiblemente en un bandeja separada. También debido a la ausencia de urgencia inmediata, son ignorados frecuentemente, como fue mencionado con los estándares administrativos. Estos estándares comprenden varios niveles de emergencia, desde el daño de varias unidades de disco a la destrucción de todo el Centro de Cómputo.

Los estándares de servicio de soporte, la última categoría de los estándares, incluye la relocalización del Centro de Cómputo, la selección del equipo, evaluación del desempeño de la computadora y la documentación.

Tipos

de Documentación.

La documentación en cualquier centro de datos puede ser dividida en 4

tipos:

La documentación general de centro de datos es colectada usualmente en una bandeja sencilla y se les da un título tal como el manual de estándares y procedimientos del centro de datos o libro de referencia del centro de cómputo. Cualquiera que sea el título utilizado, las funciones y contenido del manual son básicamente las mismas para todas las instalaciones. Debería contener todas las cuatro categorías de estándares y sus procedimientos asociados. Así de esta manera, este manual es la guía primaria para todas las actividades del centro de datos, pero requiere los otros tres tipos de documentación para una guía total de las actividades del centro de datos. Se deben incluir en esta documentación muestras y explicaciones de todas las formas y listados utilizados en el centro de datos.

La documentación de Sistemas de Aplicación para tareas visuales son mantenidas ya sea en carpetas separadas o recopiladas en grandes bandejas. Cada organización tiene sus propias preferencias. Grandes bandejas son preferidas por algunos para evitar perder documentación del trabajo; sin embargo, cuando una tarea sea ejecutada en una de varias máquinas, es necesario, ya sea tener documentación duplicada para cada máquina o usar carpetas separadas. Estos documentos, ya sea separado por el sistema o recopilados juntos, son llamados generalmente libros de ejecución o manuales de operación. La información acerca de cada paso de una tarea para un trabajo se provee con detalle, indicando la entrada requerida, mensaje de procesamiento y procedimientos de reporte, la salida generada y su distribución.

La documentación proporcionada por el proveedor es obtenida mediante proveedores de hardware y software. La documentación proporcionada tiende a ser comprensiva. Siendo ésta comprensiva, la documentación usualmente contiene toda la información requerida; sin embargo, el amontonamiento de información tiende a hacer los datos requeridos difíciles de localizar. Debido a que los proveedores están corrigiendo y mejorando continuamente sus productos, el recibo y la inclusión de documentación actualizada deben ser atendidos de una manera periódica.

La documentación de coordinación usuario-centro de datos provee a los usuarios con una idea acerca del funcionamiento y los requerimientos del centro de datos. Esta idea permite la coordinación de actividades y soporta el desarrollo de confianza entre usuarios y personal del centro de datos. Esta documentación es llamada el libro de mano usuario/centro de datos, o simplemente libro de mano del usuario. El libro de mano debería empezar con una carta de la administración indicando el soporte de los estándares contenidos. Después se explica el propósito y beneficios anticipados, indicando cómo los usuarios se benefician con el cumplimiento de estándares. Si estos cuatro tipos de documentación del centro de datos son preparados apropiadamente, es posible el obtener desempeño y servicio consistente del Centro de Cómputo.

Criterio

de Documentación.

Así como el funcionamiento de un centro de datos es incierto sin estándares,

la preparación de la documentación sufrirá de varios males

si los estándares no son establecidos para guiar las actividades. Los

males que pueden resultar caen en dos categorías generales y son también

el criterio para la evaluación de la documentación: fallos en

el contenido y fallos en el formato.

Las fallas típicas en el contenido son ausencia de información necesaria, explicaciones totalmente imprecisas e información difícil de localizar. Los males resultantes de fallos en el formato causan problemas de archivamiento, dificultad en la localización de información frecuentemente referenciada y frustración y errores en la actualización de la documentación. A continuación se explicarán los cuatro criterios del contenido y los tres criterios del formato para la documentación:

Control

de Documentación.

El control de la documentación da inicio con el soporte de la administración

superior y podría finalizar si el soporte está ausente. La definición

de qué documentación es requerida es un esfuerzo desperdiciado

si estos requerimientos son ignorados. En algunas organizaciones, la cooperación

de departamentos de usuarios es solamente posible con el soporte de la administración

superior. Este soporte, así de esta manera, es deseable en algunas organizaciones

y necesarias en otras. Después de recibir este soporte y publicar un

manual de estándares y procedimientos, es necesario poner en vigor éstos.

Esto es realizado al no permitir excepciones, o al menos no casualmente. En

adición, la ejecución debería incluir un monitoreo periódico,

sino es que constante, de la adecuación de la documentación, verificando

factores tales como la actualización de la documentación para

cualquier cambio y monitorear la adecuación, y adherencia a, la documentación

de estándares y procedimientos.

Categorías

de Procedimientos.

Al igual que los estándares, los procedimientos están divididos

en las mismas cuatro categorías:

Procedimientos Administrativos. Aunque consisten de secuencias de actividades claramente definidas, los procedimientos administrativos tienden a ser flexibles y son frecuentemente establecidos como normas. Debería haber procedimientos definidos para desarrollar presupuestos, analizar variaciones y valuar el desempeño del centro de datos. Al igual que en todos los procedimientos, los administrativos y las normas deberían ser reexaminadas periódicamente para mayor efectividad.

Procedimientos de operaciones. Cada estación de trabajo en el centro de datos debería tener sus procedimientos para el procesamiento de tareas, incluyendo cualquier excepción de procesamiento que pueda ser necesario. Debería ser claro qué secuencia de actividades son a las que se deben de adherir cada persona, qué formas deben ser preparadas y qué tronco debe ser completado. Debe ser claro también para cada persona cuándo el procesamiento no puede continuar para una tarea, y en estos casos lo que debería de hacerse.

Procedimiento de contingencia. Estos procedimientos se aplican a situaciones de emergencia. Por lo tanto, aunque pueden nunca ser usados, deben estar siempre bien definidos y capaces de una implementación inmediata. El desarrollo de procedimientos de contingencia es una tarea que la administración es más probable que la haga a un lado día con día, y por la cual la administración superior y los auditores son propensos a ser críticos de la administración del centro de datos.

Procedimientos del servicio de soporte. Estos procedimientos afectan indirectamente el qué tan bien son procesadas las tareas; comprenden al monitoreo, la evaluación y corrección de funciones en el centro de datos. Los procedimientos deberían ser establecidos para monitorear y evaluar, y corregir cuando sea necesario, actividades del centro de datos; esto incluye la adecuación de todos los estándares y procedimientos y la adherencia a estos estándares y procedimientos.

Desarrollo

de Estándares y Procedimientos.

Los primeros estándares y procedimientos que deben ser desarrollados

y documentados deben ser aquellos para el establecimiento y documentación

de los estándares y procedimientos de los centros de datos. El proceso

completo puede ser separado convenientemente en siete fases:

Ejecución

de Estándares y Procedimientos.

La ausencia de información indica una actividad incompleta, indicando

posiblemente información realmente no requerida y de esta manera iniciando

una revisión de la forma y el procedimiento asociado. Ya sea forzando

la adherencia o cambios los estándares y procedimientos están

ejecutándose a si mismos. A parte de la autoejecución inherente

en estándares y procedimientos, hay una ejecución impuesta externamente,

la cual consiste de educación de personal, pruebas de estándares

y procedimientos y monitoreos de los mismos.

Educación de personal. Un medio básico para la ejecución de estándares y procedimientos es el hacer consciente al personal del significado de los estándares y procedimientos y de los beneficios que recibe el personal. Puede ser acordado y probado fácilmente al personal que los estándares y procedimientos hacen el procesamiento más eficiente y confiable, pero puede no aparentar a ellos que su confianza mejorará, que la confusión, frustración y crítica serán minimizados. Estos es lo que resulta y debería ser acordado. Cuando el personal entienda y crea en el valor de estándares y procedimientos, la ejecución se vuelve relativamente fácil. Si, sin embargo el personal permanece sin convencer, la ejecución debe ser atendida activamente y se hace una tarea más difícil en vez de una sencilla.

Prueba de estándares y procedimientos. El método más dramático es la prueba actual de estándares y procedimientos, algunas veces referenciadas como "simulacro de incendio (fire drills)". Esto implica la ruptura periódica del procesamiento (preferiblemente sin ningún aviso) y requiere que el personal siga los planes alternos de contingencia. Estos ejercicios permiten observar como el personal se ajusta a emergencia menores, tal como el mal funcionamiento de equipo y situaciones de desastre, tal como un apagón completo del centro de datos. Las violaciones en los planes de contingencia pueden ser observadas.

Monitoreo de estándares y procedimientos. La forma de prueba más ligera de estándares y procedimientos, la cual consiste de observaciones aleatorias ocasionales del procesamiento, es inadecuada y debería ser reemplazada por el monitoreo frecuente. Así de esta manera, el personal sabrá que el monitoreo es, en efecto, constante, y si por ninguna otra razón, se adherirá a los estándares y procedimientos. La responsabilidad para este monitoreo puede ser asignada a una persona, en una base de tiempo compartido en instalaciones pequeñas, o a un equipo, lo cual es definitivamente deseable en instalaciones muy grandes. Esta persona o equipo someten un reporte a la administración sobre las desviaciones encontradas; el reporte puede ser en realidad una forma, haciendo los resultados tan comprensivos como se desea, consistente en lo que es incluido y fácil de preparar y referenciar.

Cuando se hacen notar desviaciones en el reporte, deben incluirse también las causas y correcciones recomendadas. Las correcciones pueden consistir de educación adicional para el personal, condenación severa o reevaluación de los estándares y procedimientos y cómo están documentados. Cuando el violador es del departamento de usuarios, puede ser necesario el corregir la situación a través de la ejecución de la administración de usuario, posiblemente por el comité del Centro de Cómputo.

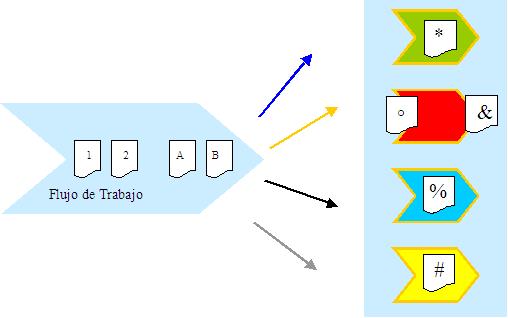

Flujo de Trabajo en un Departamento de Sistemas.

Flujo de trabajo : Es el camino que la información recorre por los distintos departamentos hasta llegar al lugar donde será recibido, capturado, procesado y una vez terminado el trabajo, entregarle un producto al usuario. Existen cuatro criterios a utilizar:

Diagrama de estaciones de trabajo.

Programas de Trabajo y Distribución de Recursos.

Una metodología de trabajo se puede definir como el conjunto de operaciones específicas, que permiten conocer con acierto la manera y secuencia con la que deberá efectuarse un trabajo, así como estandarizar los eventos rigurosos a los que deberán sujetarse dichas operaciones. Esto, entre otras cosas, permite visualizar la calidad de la operación desarrollada por cada integrante, y en consecuencia las deficiencias de los mismos.

Enfocándonos a lo que es un centro de cómputo es muy importante que al presentarnos con la realización de un sistema, tomemos en cuenta los recursos con los que debemos contar, así como con la certeza de que la distribución de estos será la más correcta y exacta. Y de esta manera nos permite resolver más eficazmente un sistema.

Los recursos dentro de un centro de cómputo son de los siguientes tipos:

Estos recursos vienen siendo los recursos de apoyo al servicio de quienes conocen con exactitud el problema a resolver, las necesidades de información, la justificación y los riesgos.

Los recursos materiales de que dispone un sistema están estrechamente ligado con los recursos materiales de que disponen las unidades que intervienen en él. Al cambiar el tipo de recursos materiales de las unidades, el sistema variará con el fin de adaptarse a estos nuevos recursos sin que estos afecten a los objetivos originales.

Recursos económicos: Esta distribución depende de la capacidad económica para distribuir en la compra tanto de sistemas como de maquinaria.

En la implantación de un sistema de deben indicar los recursos humanos necesarios para el manejo del mismo.

La variación

de los recursos humanos puede repercutir en el buen funcionamiento de la programación

del sistema, por lo cual será necesario realizar los ajustes correspondientes

para que estas variaciones no intervengan en la buena terminación y funcionamiento

del sistema programado.

Problemas por no contar con los programas:

Beneficios al usar programas:

Algoritmos para los programas:

Criterios a utilizar:

EVALUACION DEL DESEMPEÑO

Desempeño de un Departamento de Sistemas.

El desempeño de un departamento de sistemas se hará en función de las actividades que este realiza, por lo cual deberá aclararse que la principal función de éste, es el desempeño en el diseño de sistemas, en el cual para la efectiva realización de esta función el departamento deberá de tener un control centralizado de las siguientes funciones:

CONTROL

Naturaleza y Puntos de Control.

El centro de datos o sistema de información es un recurso importante y muy valioso para la organización. Desde que se está diseñando este centro de datos, se va estableciendo la garantía de que este recurso funcionará como es debido, y que estará protegido contra el mal uso interno y externo.

Para lograr el manejo y el control efectivos de un sistema de información, es necesario diseñar e implementar un conjunto de procedimientos de control que ayuden a controlar los recursos, confiabilidad de las operaciones y la integridad general del sistema. Los puntos de control se pueden dividir en cinco categorías generales:

Control de Procesamiento.

Controles de entrada: Las actividades de recopilación de datos representan un subsistema vital en las operaciones generales del sistema de información. Los controles de entrada se dividen en:

Controles del banco de datos: Los bancos de datos y los programas son la materia prima y la savia vital del sistema de información. Por tal motivo, es necesario establecer y observar procedimientos para protegerlos contra la pérdida y destrucción. Si llega a haber pérdida y destrucción, deberán seguirse procedimientos planeados previamente para reconstruir los archivos y los programas. Mediante el empleo de controles de programación, se garantiza, hasta cierto punto, que esos archivos y programas no se dañarán durante el proceso normal; pero, en combinación con los administradores respectivos del sistema de información y del banco de datos, debe ejercer un control adicional sobre los aspectos físicos y de operación relacionados con el procedimiento y almacenamiento de archivos de datos y programas. Es común, que los archivos y los programas permanecen almacenados en un depósito, en espera de ser procesados. Es aquí donde deben tomarse las medidas necesarias para asegurarse de que no se dañarán ni se usarán indebidamente.

Las precauciones son las siguientes:

El personal de operación del centro de computación, lo mismo que el encargado de la biblioteca, siguen procedimientos de control para asegurarse de que los archivos y programas se manejen con propiedad, y que, si alguno de ellos llega a destruirse o a perderse accidentalmente, se habrá especificado un método para reconstruirlo. Dichos procedimientos son los siguientes:

En el caso de archivos almacenados en cinta magnética el método que más se usa consiste en conservar los antiguos archivos maestro y de transacciones cuando se prepara uno nuevo actualizado, a este método se le conoce como Abuelo-Padre-Hijo, ya que en todo momento se dispone de tres versiones del archivo. En el caso de los dispositivos almacenamiento de acceso directo, el método que permite la reconstrucción de archivos consiste en vaciar periódicamente el contenido en otro dispositivo.

Controles de salida: Se establecen como una comprobación final de la precisión e integridad de la información procesada. Estos procedimientos son los siguientes:

Control del equipo: Se debe estar al tanto de los controles del equipo disponible y de la forma en que funcionan. Los controles del equipo se instalan con el propósito de detectar las fallas eléctricas y mecánicas que ocurren en la computadora y en los dispositivos periféricos. Son de dos clases:

Revisiones de mantenimiento preventivo.- El mantenimiento preventivo logra dos cosas:

Los procedimientos de mantenimiento preventivo deben seguirse de acuerdo con un programa, de manera que los componentes críticos se revisen a diario. La finalidad es detectar las fallas inminentes y hacer los ajustes o las reparaciones apropiadas antes de que se produzca la falla. El propósito del mantenimiento preventivo es disminuir las probabilidades de que se produzcan errores.

Probadores integrados.- En el interior de la computadora hay cierto número de dispositivos automáticos de comprobación que garantizan la buena operación, como los hay en cualquier otro sistema eléctrico. Esos dispositivos forman parte del circuito y detectan los errores que pudieran resultar del manejo, cálculo y transmisión de datos efectuados por los diversos componentes. Son necesarios para asegurar que:

Sólo

se transmita una pulsación electrónica por cada canal durante

una sola fase.

Que ciertos dispositivos específicos se activen y que la información

recibida en un punto determinado es la misma que se trasmitió desde otro

punto.

Los dispositivos internos de prueba son estándar en muchas computadoras. Cuando carecen de ellos, la gerencia debe exigir al vendedor que los incorpore antes de la instalación del equipo. A continuación se presentan algunos ejemplos de estos dispositivos:

No todos los dispositivos computadores que se instalan actualmente poseen un equipo completo de verificación. La persona responsable debe evaluar la integridad de los dispositivos de detección de errores incorporados en los componentes. Si se elige un equipo con un número limitado de verificadores automáticos, aumentarán las probabilidades de que se produzcan errores debidos a un funcionamiento incorrecto.

Controles

de Seguridad.

Todo sistema de información debe contar con ciertas medidas de seguridad,

sobre todo los sistemas integrados basados en la computadora que cuentan con

dispositivos de comunicación de datos, situados en línea y accesibles

a los usuarios de toda la organización. Dichos sistemas permiten el acceso

al sistema central de computación a usuarios que, con el anterior sistema

de procesamiento por lotes, no tenían el mismo grado de accesibilidad.

Con el advenimiento de los sistemas integrados, determinados programas y archivos de datos deben estar disponibles, a solicitud, no sólo para los especialistas del sistema de información, sino también para muchos usuarios ajenos al sistema. Estas demandas imponen la necesidad de diseñar medidas adicionales de seguridad para el sistema de información, con el fin de asegurarse de que únicamente las personas autorizadas tengan acceso a determinados dispositivos, archivos, programas e informes.

El grupo

de Seguridad.

En los sistemas de información más grandes y complejos, puede

ser necesario que un grupo formado por parte del personal de sistemas, o un

grupo independiente de especialistas en cuestiones de seguridad, asuma la responsabilidad

de implantar, vigilar y hacer cumplir los diversos procedimientos de seguridad.

Dicho grupo será responsable del acceso de los usuarios, del control

de dicho acceso, de la seguridad en la transmisión de datos, de la integridad

del programa y de la recuperación en caso de siniestro. En muchas instalaciones,

el analista de sistema es responsable de los puntos de control de seguridad

relacionados con el sistema que está instalando. Los puntos de control

de la seguridad se deben evaluar cuando se está diseñando el sistema.

El acceso por parte del Ususario.

Una forma convencional de autorizar el acceso a los archivos y programas del

sistema central de computación, consiste en asignar a cada usuario un

número y un código especiales. Así mismo, a un empleado

se le permite, por medio de una tarjeta, hacer uso del sistema de computación

para el procesamiento en lotes. Tanto el número y código del usuario,

como la tarjeta del empleado, sirven de contraseña y clave para obtener

acceso a ciertos archivos, programas y otras partes del sistema previamente

especificados.

Accesos

controlados.

Se impone cierto grado de control en el acceso, ya se trate de un sistema con

terminales o de uno que procesa

por lotes. El daño y la interrupción pueden provenir de muchas

causas: de visitantes casuales que sin mala intención meten mano en el

sistema; de propios y extraños propensos al fraude, el sabotaje y el

descontento. El control del acceso al centro de computación puede lograrse

tomando ciertas precauciones, como son la colocación de vigilantes y

la implantación de procedimientos de entrada(etiquetas con el nombre,

placas y guías de los visitantes al centro de cómputo).

Modificación

de Programas.

Deben establecerse procedimientos para anotar los cambios introducidos en los

programas que contiene la biblioteca. Este proceso es adecuado cuando los cambios

se efectúan por los canales normales; pero cuando no es así, el

grupo de seguridad debe de contar con un medio para detectarlos. La detección

puede lograrse haciendo que quien carga el sistema pase el control al programa

de seguridad después de efectuar la carga, pero antes de pasar el control

al programa cargado. El programa de seguridad saca un total para verificación

de los bits que componen la carga,

comparándola con una tabla, previamente almacenada, de totales correctos

de verificación. La tabla es accesible únicamente al programa

de seguridad. Si hay discrepancia en la comparación, el programa se interrumpe

y se notifica al personal de seguridad.

Procedimiento

de Recuperación en caso Siniestro.

La planeación basada en el sentido común, y la implantación

de sencillos procedimientos de control, pueden proteger contra la ocurrencia

de muchos desastres obvios. Algunos sistemas de computación que se han

alojado en el mismo edificio ocupado por una estación de radio, un túnel

de viento experimental, no tendrá nada extraño que el sistema

tenga dificultades constantes debidas a "misteriosos" descensos y

aumentos súbitos de energía, esto es por la ubicación mal

planeada. Sin embargo, no siempre es posible pronosticar la posibilidad de que

ocurran determinados desastres. Por ejemplo, los fenómenos naturales,

como las inundaciones, los incendios y el viento, pueden destruir toda una instalación.

La siguiente lista contiene los registros de datos que se incluyen en los planes

de protección de algunas empresas donde se han implantado programas de

seguridad para un sistema de computación:

Control del Procesamiento de la Información.

El control del procesamiento garantiza que los datos se están transformando en información, en forma exacta y confiable. La recopilación de datos representa el subsistema vital de las operaciones generales de un sistema de información.

Los controles de procesamiento se dividen en controles de entrada, de programación, de banco de datos, de salidas, de equipo.

Los controles de entrada son los diseños de formas, las verificaciones, los totales de control, entre otros...

1. Diseño de Forma : Cuando se requiere algún documento fuente para recopilar datos el formato del documento puede diseñarse de manera que obligue a hacer los asientos en forma más legible, mediante el uso de cuadros individuales para cada letra o cifra que deba registrarse.

4. Otros controles : Durante el diseño del sistema de recopilación de datos de entrada, el analista también debe considerar, el empleo de dígitos de comprobación para los códigos más importantes, como son el número de cuenta del cliente, el número de producto, el número de empleado, etc. La rotulación de archivos de datos es otro punto de control muy importante. Los rótulos contienen informes tales como el nombre de archivo, la fecha de creación, la fecha de actualización, el período de expiración, etc.

Los diseños de formas se utilizan para obligar a hacer los asientos en una forma más legible. La verificación se hace con el fin de verificar la exactitud. Los totales de control se utilizan para comprobar los resultados de diferente proceso.

Otro tipo de control, es utilizar dígitos de comprobación para códigos importantes. Los controles de programación permiten que algunas computadoras ayuden a detectar errores durante el procesamiento. Por ejemplo, la comprobación de límites, pruebas aritméticas, la identificación de datos válidos y el registro de errores.

Los controles de banco de datos son establecer procedimientos que permitan proteger los datos contra pérdida y destrucción. En caso de que llegara a ocurrir algún accidente se debe contar con los procedimientos necesarios para reconstruir los archivos y programas. Se debe almacenar la información en un lugar construido a prueba de incendios, donde haya control sobre los factores ambientales, debe ser un lugar seguro, construir o rentar un lugar fuera del centro de cómputo, entregar información sólo a personas autorizadas, y rotular archivos y programas.

Los bancos de datos y los programas son la materia prima y la savia vital del sistema de información. Siendo estos factores tan fundamentales para la operación efectiva de todo el sistema, es preciso establecer y observar procedimientos para protegerlos contra pérdidas y destrucción. Si llega a haber pérdidas o destrucción deberán seguirse procedimientos planeados previamente para reconstruir los archivos y los programas. Mediante el empleo de controles de programación, el analista de sistemas puede garantizar, hasta cierto punto, que esos archivos y programas no se dañarán durante el procesamiento normal; pero, en combinación con los administradores respectivos del sistema de información y del banco de datos, debe ejercer un control adicional sobre los aspectos físico y de operación relacionados con el procedimiento y almacenamiento de archivos de datos y programas. Por lo común, los archivos y los programas permanecen almacenados en un depósito, en espera de ser procesados. Es aquí donde deben tomarse las medidas necesarias para asegurarse de que no se dañarán ni se usarán indebidamente. Las precauciones son las siguientes:

A pesar de los procedimientos implantados, a veces se destruyen los archivos, o bien, los datos se vuelven ilegibles, debido a diversas causas. Para solucionar este problema, el analista de sistemas planea una protección, es decir, un método para reconstruir los registros perdidos. En el caso de archivos almacenados en cinta magnética el método que más se usa consiste en conservar los antiguos archivos maestros y de transacciones cuando se prepara uno nuevo actualizado. A este método se le denomina del abuelo-padre-hijo, puesto que en todo momento se dispone de tres versiones del archivo. En el caso de los dispositivos de almacenamiento de acceso directo, el método que permite la reconstrucción de archivos consiste en vaciar periódicamente el contenido en otro dispositivo, que es casi siempre una cinta magnética. La frecuencia de esta operación dependerá de la proporción de actividad y de la volatilidad del archivo. Por ejemplo, un archivo maestro probablemente se protegerá con más frecuencia que un archivo histórico típico.

En el caso de los archivos maestros clásicos de acceso directo, generalmente se específica una protección diaria o un archivo de protección. Con la protección diaria se simplifica la reconstrucción, puesto que el archivo protegido el día de ayer se puede procesar con las transacciones de hoy, obteniéndose uno actualizado. Desde luego, se sigue el mismo procedimiento aunque el archivo no sea protegido a diario. Mientras mayor sea la frecuencia de la protección, más alto será el costo. Igualmente, a medida que aumenta el número de dispositivos de acceso directo, la protección diaria de todos ellos se torna menos deseable en virtud del tiempo de UCP que se requiere para efectuarlo.

Hay que

tener presente que los métodos de reconstrucción aplicables a

los archivos de datos también se pueden aplicar a la reconstrucción

de planes de programación. Por ejemplo, cada vez que se introduce un

cambio en el programa debe trasladarse el dispositivo de protección,

por ejemplo, la cinta magnética, para el caso de que se necesite la reconstrucción.

En las diversas organizaciones se siguen diferentes métodos para implantar

los archivos de protección. La mayoría de las instalaciones visitadas

emplea métodos un poco diferentes para establecer la protección

diaria y para caso de desastre. No parece haber un sistema "estándar".

Controles de Salida.

Debemos tener una inspección inicial para detectar los errores más

obvios, debemos asegurarnos de que sólo reciban los resultados las personas

autorizadas, los totales de control de salida deben coincidir con los totales

de control de entrada.

Los procedimientos de control de salida se establecen como una comprobación de salida, se establecen como una comprobación final de la precisión e integridad de la información procesada. Estos procedimientos son los siguientes:

Hay otros controles de salida, como son la comprobación manual sistemática, el muestreo estadístico manual sistemático, el muestreo estadístico, el recuento físico de inventarios y el análisis de informes. Pueden crearse muchos métodos para controlar los resultados, pero el nivel de control debe ir de acuerdo con la sensibilidad de dichos resultados. Por ejemplo, los cheques de pago de sueldos deben controlarse estrictamente, mientras que los informes estadísticos departamentales requieren poco control.

Control

de Equipo.

Los controles de equipo se establecen con el fin de detectar las fallas eléctricas

y mecánicas que ocurren en el equipo de cómputo y dispositivos

periféricos. Se deben de implementar revisiones y procedimientos de mantenimiento

preventivo. Estos tienen como objetivo hacer ajustes y reparaciones antes de

que se produzca una falla, disminuyendo así, las probabilidades de error.

Los probadores integrales automáticos garantizan el buen funcionamiento

( verificación de paridad, de validez ).

Controles de Seguridad.

Los controles de seguridad son indispensables en todo sistema de información.

Le corresponde a la dirección general estar al tanto de y cuidar que

se hagan cumplir las medidas de seguridad. Estas medidas deben tenerse ya que

si bien es cierto, implican un alto costo no estando comparado con lo que pasaría

si no los tuviéramos.

Además, la administración tiene la obligación legal de establecer las medidas de seguridad. Por ejemplo, los grupos de seguridad, que son sistemas grandes y complejos, responsables del acceso a los usuarios, de la integridad del programa y de la recuperación de datos en caso de un siniestro. También el acceso por parte de los usuarios debe hacerse en base a un código especial, que generalmente representa las clases de acceso ( listas ) y el área de responsabilidad.

Finalmente el acceso controlado de los visitantes casuales propios y extraños. Propensos al fraude, el sabotaje y descontento. Esto puede prevenirse colocando vigilantes, asignando días para las visitas, uso de gafetes, etc.

Control o Garantía de Calidad de los Sistemas de Información.

Revisiones

Técnicas Formales.

Una revisión técnica formal (RTF) es una actividad de garantía

de calidad de los sistemas de información. Los objetivos de la RTF son:

También sirve como campo de entrenamiento para que el personal más joven puedan observar los diferentes enfoques al análisis, diseño e implementación de los sistemas. EL RTF Sirve para promover la seguridad y continuidad, ya que varias personas se familiarizarán con partes del sistema de información, que de otro modo, no hubieran visto. Es una clase de revisión que incluye recorridos, inspecciones, torneo de revisiones y otras tareas de revisión técnica de los sistemas. Cada RTF se lleva a cabo mediante una reunión y sólo tendrá éxito si es bien planificada, controlada y atendida. La reunión de revisión Independientemente del formato que se elija para la RTF, cualquier reunión de revisión debe apegarse a las siguientes restricciones:

De acuerdo a las delimitaciones anteriores, resulta obvio cada RTF se centra en una parte específica (y pequeña) del sistema total. Por ejemplo, en lugar de revisar un diseño completo, se hacen inspecciones para cada módulo o grupos de módulos. Al limitarse el centro de atención del RTF la posibilidad de descubrir errores es mayor. El centro de atención del RTF es un producto- un componente del sistema. El individuo que realiza el producto -productor- informa al jefe de proyecto que el producto ha sido terminado y necesita revisarse. El jefe de proyecto contacta al jefe de revisiones, que es el que evalúa la disponibilidad del producto, genera copias del material del producto y las distribuye a dos o tres revisores para que se preparen por adelantado. Estos revisores estarán una o dos horas revisando el producto, tomando notas y familiarizándose con el trabajo. De forma concurrente el jefe de revisión revisa el producto y establece una agenda para la reunión de revisión. La reunión de revisión es llevada a cabo por el productor, jefe de revisión y los revisores. Uno de los revisores toma el papel de registrador, es decir, la persona que registra en forma escrita todos los sucesos importantes que se generen.

La RTF empieza con una explicación de la agenda y una pequeña introducción por parte del productor. Entonces el productor procede con el recorrido de inspección del producto (explica el material), mientras que los revisores exponen sus pegas basándose en su preparación previa.

Cuando se descubren los errores o problemas el registrador los va anotando. Al final de la revisión, los participantes de la revisión deben decidir si:

Una vez tomada la decisión los participantes deben firmar para indicar que participaron en la revisión y que están de acuerdo con las conclusiones. Registro e informe de la revisión

Durante la RTF uno de los revisores registra todas las pegas que vayan surgiendo. Al final las resume y genera una lista de sucesos de revisión . Además prepara un informe sumario de revisión. Dicho informe responde a tres cuestiones:

A continuación

se muestra un formato de un informe sumario de revisión:

Informe sumario de revisión técnica Identificación de la

revisión; Proyecto: Número de revisión; Fecha; Lugar; Identificación

del producto; Material revisado; Productor; Breve descripción; Material

Revisado: (cada elemento por separado) 1.- 2.- . . n.- Equipo de revisión:

Nombre; Firma Aprobación del proyecto; Aceptado: como está ( )

con modificaciones menores ( ) No aceptado: revisión principal ( ); revisión

secundaria ( ); Revisión no terminada: (explicar) Material adicional

adjunto: Lista de sucesos ( ), Materiales de producción anotados ( ),

Otros (especifique).

La lista de sucesos sirve para dos propósitos:

Estas son algunas de las directrices para las RTF:

Se ha desarrollado una serie de indicadores de calidad del software basados en las características de diseño medibles para un programa de computadora, utilizando información obtenida a partir del diseño arquitectónico y de datos para obtener un índice de calidad de la estructura del diseño (ICED), que va de 0 a 1. Para calcular el ICED se tienen que averiguar los siguientes valores:

Una vez que se cuenta con esos valores se calculan los siguientes valores intermedios:

Teniendo esos valores el ICED se calcula de la siguiente manera: ICED= i Di. Donde i varía de 1-6, pi es el peso relativo de la importancia de cada uno de los valores intermedios y i =1 (si todos los Di tienen el mismo peso, entonces pi = 0,167).

Se puede calcular el ICED para anteriores diseños y compararlo con un diseño en desarrollo y si es considerablemente menor es que requerirá un posterior trabajo de diseño y de revisión. Igualmente si se requieren hacer cambios considerables se puede calcular el efecto de esos cambios en el ICED. También se sugiere un índice de madurez de los sistemas, que proporciona una indicación de la estabilidad de un producto (basada en los cambios que se producen en cada versión del producto). Se determina la siguiente información:

El índice de madurez de los sistemas se calcula de la siguiente manera: IMS = A medida que el IMS se aproxima a 1, el producto comienza a estabilizarse. El IMS también se puede utilizar como métrica para la planificación de actividades del mantenimiento. Prueba de corrección Un programa se contempla como una secuencia de instrucciones que implementan una función determinada. En varios puntos de la secuencia el diseñador del programa puede determinar (a partir de la especificación) el valor correcto de las variables, el estado conveniente de la información de control y otras relaciones internas. Por lo tanto las sentencias seleccionadas S1, S2, ..., Sn del programa, por lo tanto se puede asegurar que determinadas condiciones C1, C2, ..., C3 son ciertas sin excepción. Para probar la corrección del programa, se tienen que demostrar que las sentencias del programa que se encuentran entre las sentencias seleccionadas Si y Si+1 hacen que la condición confirmada Ci se transforme en Ci+1.

Avanzando

incrementalmente, se puede mostrar que la aplicación del programa a la

entrada producirá las condiciones de salida confirmadas al final del

programa. Un enfoque análogo se utiliza para demostrar la correspondencia

entre la especificación formal y el programa.

Garantía de calidad estadística.

La garantía de calidad estadística refleja una tendencia creciente

en toda la industria de establecer más cuantitativa la calidad. La garantía

de calidad estadística implica los siguientes pasos:

Es importante tener en cuenta que la acción correctora se centra básicamente en los defectos vitales. A medida que se corrigen las causas vitales, aparecen nuevas candidatas en lo alto de la pila. Proceso limpio. La verificación formal de programas (pruebas de corrección) y la SQA estadística se han combinado en una técnica que mejora la calidad del producto de software.

Denominado

proceso limpio o ingeniería del software

limpia, se puede resumir de la siguiente manera : Con el proceso limpio, se

puede llevar un control de calidad estadístico, igual que con el desarrollo

de hardware limpio, la mayor

prioridad del proceso es la prevención de los defectos, más que

la eliminación de defectos. Esta primera prioridad se consigue mediante

la verificación matemática (pruebas de corrección) en lugar

de la depuración de programas que se prepara para la prueba del sistema.

La siguiente prioridad es proporcionar una certificación estadística

válida de la calidad de los sistemas. La medida de la calidad viene dada

por el tiempo medio hasta que se produce el fallo.

Fiabilidad del software.

No hay duda que la fiabilidad de un programa de computadora es un elemento importante

de su calidad general. Si un programa falla frecuentemente en su funcionamiento,

no importa si el resto de los factores de calidad son aceptables.

La fiabilidad del software, a diferencia de otros factores de calidad, puede ser medida o estimada mediante datos históricos o de desarrollo. La fiabilidad del software se define en términos estadísticos como la probabilidad de operación libre de fallos de un programa de computadora es un entorno determinado y durante un tiempo específico Siempre que se habla de fiabilidad, surge una pregunta fundamental ¿ qué se entiende por el término fallo ? En el contexto de cualquier disquisición sobre calidad y fiabilidad del software, el fallo es cualquier falla de concordancia con los requisitos del software. Incluso en esta definición existen grados. Los fallos pueden ser simplemente desconcertantes o ser catastróficos. Puede que un fallo sea corregido en segundos mientras que otro lleve semanas o incluso meses. Para complicar más las cosas, la corrección de un fallo puede llevar a la introducción de otros errores que, finalmente, lleven a más fallos. Medidas de fiabilidad y de disponibilidad. Los primeros trabajos sobre fiabilidad intentaron explotar las matemáticas de la teoría de fiabilidad del hardware a la predicción de la fiabilidad del software. La mayoría de los modelos de fiabilidad relativos al hardware van más orientados a los fallos debidos al desajuste que a los fallos debidos a defectos del diseño. En el hardware, son más probables los fallos debidos al desgaste físico que los fallos relativos al diseño. Desgraciadamente para el software lo que ocurre es lo contrario. De hecho todos los fallos del software, se producen por problemas de diseño o de implementación; el desajuste no entra en este panorama.

Considerando

un sistema basado en computadora, una sencilla medida de la fiabilidad es el

tiempo medio entre fallos (TMEF), donde : TMEF = TMDF + TMDR TMDF Tiempo Medio

De Fallo TMDR Tiempo Medio De Reparación Además de una medida

de fiabilidad debemos obtener una medida de la disponibilidad. La disponibilidad

del software es la probabilidad

de que un programa funcione de acuerdo con los requisitos en un momento dado,

y se define como : La medida de fiabilidad TMEF es igualmente sensible al TMDR

que al TMDF. La medida de disponibilidad es algo más sensible al TMDR,

una medida indirecta de la facilidad de mantenimiento del software.

Modelos de fiabilidad del software.

Para modelizar la fiabilidad del software,

se deben considerar primero los principales factores que le afecten : Introducción

de fallos, eliminación de fallos y entorno. La introducción de

fallos depende principalmente de las características del código

desarrollado y de las características del proceso de desarrollo. La característica

del código más significativa es el tamaño. Entre las características

del proceso del desarrollo se encuentran las tecnologías y las herramientas

de ingeniería del software

usadas, y el nivel de experiencia del personal. Se puede desarrollar código

para añadir posibilidades o para eliminar fallos. La eliminación

de fallos depende del tiempo, del perfil operativo. Como algunos los anteriores

factores son de naturaleza probabilística y se dan en el tiempo, los

modelos de fiabilidad del software

generalmente se formulan en términos de procesos aleatorios.

Los modelos

de fiabilidad del software

entran en dos grandes categorías:

1. Modelos que predicen la fiabilidad como una función cronológica

del tiempo (calendario).

2. Modelos que predicen la fiabilidad como una función del tiempo de

procesamiento transcurrido (tiempo de ejecución de CPU).

Se han propuesto modelos estocásticos mucho más sofisticados para la fiabilidad del software:

Como parte

de la seguridad del software,

se puede dirigir un proceso de análisis y modelización. Inicialmente,

se identifican los riesgos y se clasifican por su importancia y su grado de

riesgo. Cuando se han identificado estos riesgos del sistema, se utilizan técnicas

de análisis para asignar su gravedad y su probabilidad de ocurrencia.

Para que se efectivo, se tiene que analizar el software

en el contexto del sistema completo. El análisis del árbol de

fallos construye un modelo gráfico de las combinaciones secuenciales

y concurrentes de los sucesos que pueden conducir a un suceso o estado del sistema

peligroso. Mediante un árbol de fallos bien desarrollado, es posible

observar las consecuencias de una secuencia de fallos interrelacionados que

ocurren en diferentes componentes del sistema. La lógica de tiempo

real (LTR) construye un modelo del sistema mediante la especificación

de los sucesos y las acciones correspondientes. El modelo suceso-acción

se puede analizar mediante operaciones lógicas para probar las valoraciones

de seguridad de los componentes del sistema y su temporización. Se pueden

usar los modelos de redes de Petri para determinar los riesgos más peligrosos.

Cuando se han identificado y analizado los riesgos, se pueden especificar requisitos

del software relacionados

con la seguridad. La especificación puede contener una lista de sucesos

no deseables y la respuestas del sistema deseadas a dichos sucesos.

Un enfoque para la garantía de calidad del software.

Todas las organizaciones de desarrollo de software tienen algún mecanismo de garantía de calidad. En el nivel inferior de la escala, la calidad es responsabilidad únicamente del individuo que deba crear, revisar y probar el software a cualquier nivel de conformismo. En el nivel superior de la escala, existe un grupo de SQA que carga con la responsabilidad de establecer estándares y procedimientos para conseguir la calidad del software y asegurar que se sigue cada uno de ellos. Antes de institucionalizar procedimientos formales de garantía de calidad, una organización de desarrollo de software debe adoptar procedimientos, métodos y herramientas de ingeniería del software. Esta metodología, combinada con un paradigma efectivo para el desarrollo de software, puede hacer mucho por mejorar la calidad de todo el software para el desarrollo de software, además de mejorar la calidad de todo el software desarrollado por la organización. El primer paso a dar como parte de un decidido esfuerzo por institucionalizar los procedimientos de garantía de calidad del software es una auditoria SQA/GCS. El estado actual de la garantía de calidad del software y de la gestión de configuraciones del software se evalúa examinando los siguientes puntos:

Ventajas:

Desventajas:

En un nivel fundamental, la SQA es efectiva en coste si : C3 > C1 + C2 donde C3 es el coste de los errores que aparecen sin un programa de SQA, C1 es el coste del propio programa de SQA y C2 es el coste de los errores que no se encuentran con las actividades de SQA. 1

Auditoria de Informática como Instrumento de Control.

La auditoria en informática es la revisión y evaluación de los controles, sistemas, procedimientos de informática, equipos de cómputo, su utilización, eficiencia y seguridad, para una adecuada toma de decisiones. Además evalúa los sistemas de información en general desde sus entradas, procedimientos, controles, archivos, seguridad y obtención de información.

Tipos de auditorias: